Развертывание в технологической сфере, по крайней мере, на Западе: Компания Qualcomm vs MediaTek. Лично я поклонник тайваньской компании, так как считаю, что она предлагает очень и очень хорошие продукты, которые дешевле OEM-производителям. Следовательно, устройства, которые также стоят дешевле для нас, потребителей. Особенно процессоры MediaTek Размерность они мои любимые. Однако меня поразил недостаток в этом был обнаружен экспертами Check Point Research. Действительно досадный баг. Посмотрим подробности.

Процессоры MediaTek, в частности Dimensity, могут стать жертвами уязвимости, которая позволяет злоумышленникам шпионить за пользователями.

Check Point Research, или, точнее, его подразделение по исследованиям в области кибербезопасности, сегодня выпустило отчет, в котором подробно описывается существование одного уязвимость безопасности, затрагивающая несколько платформ MediaTek. Давайте поговорим о компании, занимающей первое место в мире процессоров, которая в настоящее время отвечает за продажу около 40% SoC в смартфонах мира.

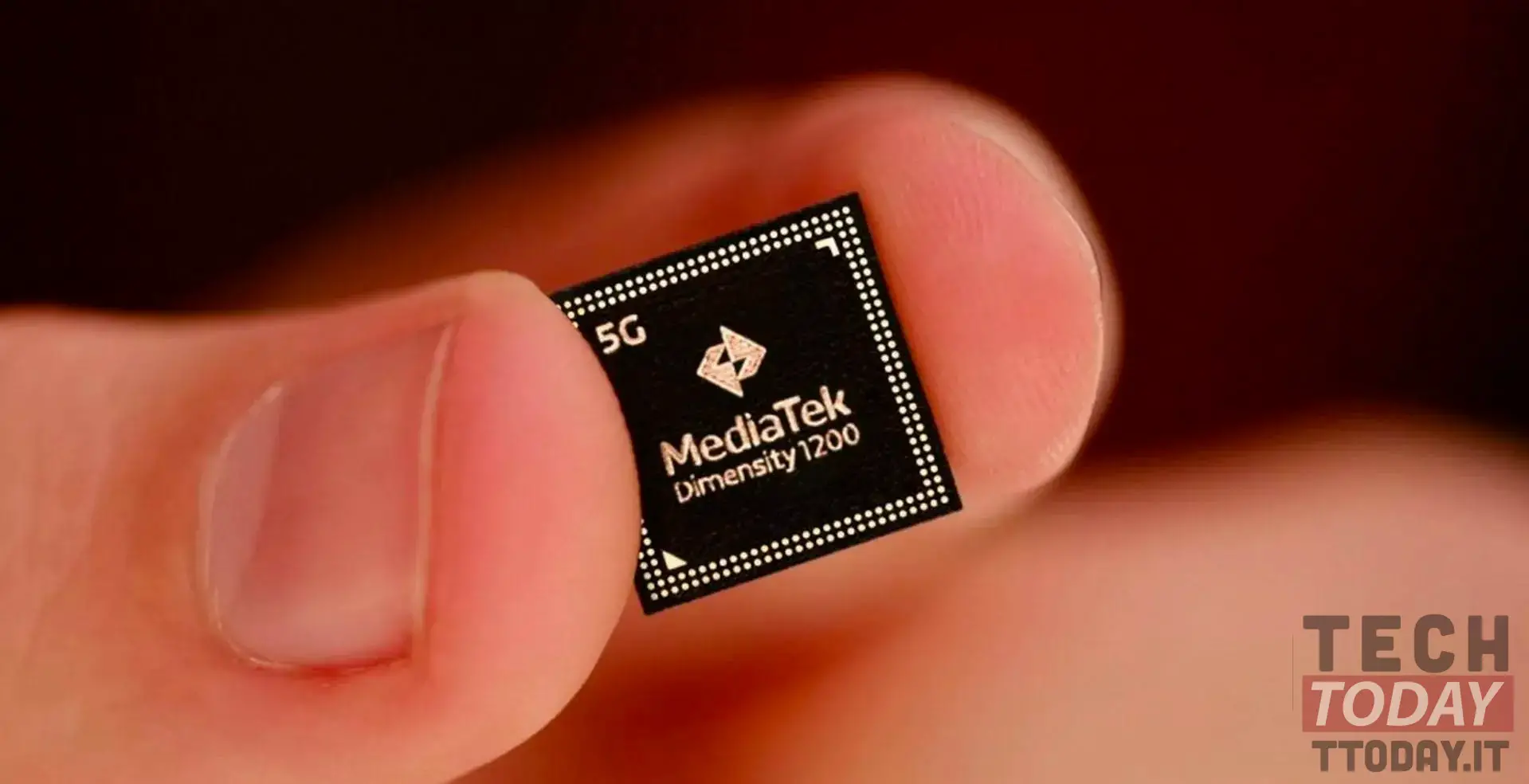

По мнению экспертов, один лазейка в компонентах обработки звука и искусственного интеллекта микросхем семейства «MediaTek Dimensity» могут быть использованы хакерами для доступа к различной информации и, в самых крайних случаях, даже слушать разговоры пользователи.

См. также: MediaTek или Qualcomm: вот кто лидирует на мировом рынке

Процессоры имеют блок обработки AI (APU) и цифровую обработку аудиосигнала (DSP) на основе микроархитектуры »Тенсилика Экстенса”Чтобы уменьшить нагрузку на ядро ЦП. Вы можете получить доступ к этой области введя кодовый код с помощью приложения для Android и перепрограммировать систему, чтобы шпионить за пользователями.

Эксперты использовали обратный инжиниринг для выявления уязвимостей прошивки. Они использовали Redmi Note 9 5G, которым оборудован MediaTek Dimensity 800U. Даже приложение без привилегий, то есть разрешения на доступ к системным данным, могло получить доступ к аудиоинтерфейсу оборудования и управлять потоком данных.

Раскрытый документ гласит:

Поскольку прошивка DSP имеет доступ к потоку аудиоданных, злоумышленник может использовать сообщение IPI для повышения привилегий и теоретического перехвата пользователя смартфона..

Мы усердно работаем над проверкой [уязвимости в Audio DSP] и принимаем необходимые меры предосторожности. Нет никаких доказательств того, что эта лазейка была использована. Мы рекомендуем нашим конечным пользователям обновлять свои устройства, как только станут доступны исправления, и устанавливать приложения только с надежных платформ, таких как Google Play Store.

К счастью, у MediaTek есть обнаружил и немедленно исправил недостаток Об этом мы узнали благодаря публикации бюллетеня безопасности, выпущенного в октябре. Ergo? Мы не рискуем, по крайней мере, пока.

Via | Android полиции